Mardi 17 Novembre 2015

Emails anonymes

Envoyer des emails anonymes avec Torbirdy

Sommaire

Dans ce tutoriel je vais vous présenter les méthodes afin d'envoyer des emails anonymes sur thunderbird via le réseau TOR.

Envoyer des e-mails anonymes :

Utilisation du réseau TOR

Thunderbird à travers ses nombreuses extension permet d'envoyer des courriels anonymes de façon très simple- Installer le navigateur internet TOR

https://www.torproject.org/download/download-easy.html.en

Adresses e-mail sécurisée via TOR

Pour rester anonyme l'adresse en question devra être créée via TOR.

Les Webmails :

- Mailoo : c'est une Webmail Française qui se base entièrement sur des logiciels open source. Les connexions au serveur sont sécurisées, l'IP est cachée, aucune publicité. Ils vivent uniquement grâce aux dons.

- OpenMailBox : c'est aussi une Webmail Française qui se base elle aussi sur des logiciels Open Source. Les connexions aux serveurs sont cryptés ainsi que les serveurs, l'IP est masquée. Aucune publicité n'est présente, ils vivent eux aussi grâce aux dons.

- ProtonMail : c'est la boite email la plus sécurisée des trois, elle propose un cryptage de vos emails, elle vous promet qu'aucune information n'est enregistrée sur vous. L'adresse email parfaite.

Les TrashMails : ce sont des adresses e-mails temporaires, elles vous permettent de vous inscrire sur un site.

- YopMail : permet de créer des adresses e-mails jetables sans inscription ni mot de passe, vous entrez juste le nom de l'e-mail de votre choix et vous pouvez consulter les messages. Les messages s'effacent au bout de 8 jours.

- 10 minute Mail : me demandez pas pourqouoi il n'y a pas de "S", en revanche ce que je peux vous dire comme son nom l'indique, ce site internet vous permet de créer une WebMail qui ne dure que 10min et ce automatiquement et sans inscription.

- Autres boite emails temporaires : http://butaz.com/liste-service-courriel-jetable/

Voici la liste complète et détaillée (en anglais) : http://thesimplecomputer.info/free-webmail-for-better-privacy

Emails anonymes avec Thunderbird

- Installer l'extension TorBirdy

https://addons.mozilla.org/fr/thunderbird/addon/torbirdy/

.

- Utiliser TorBirdy

Méthode utilisée par Edward Snowden :

-

Télécharger Tails

Pour l'utiliser je vous renvoi à mon article sur tails : http://univers-reseau.viabloga.com/news/tails

Tutoriel (en anglais) pour crypter les courriels :

https://support.countermail.com/kb/faq.php?id=180

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 5875 fois

- Permalien

- 0 commentaires

- Lu 5875 fois

Samedi 28 Février 2015

Messageries instantannées sécurisées

Sommaire

Les messageries instantannées couramment utilisées comme Skype, Messenger (facebook), Google Talk, Whatsapp etc... sont simples d'utilisations mais pas suffisament sécurisées. L'objectif de cet article est de vous présenter les différents logiciels permettant de communiquer de façon sécurisée et parfois même anonyme. Cet article se limite pour l'instant cependant aux logiciels sur PC et MAC.

Jitsi

Jitsi est un client de messagerie instantannée gratuit et open-source permettant lui aussi de communiquer par texte, par voix et video. Il est beaucoup plus pratique à utiliser que Pidgin mais en contre partie il ne permet pas d'être anonyme. c'est une très bonne alternative à Skype.

Plateformes : Windows, Mac, Linux et Android

Anonymat : non

Cryptage end-to-end : oui

Pidgin

Anonymat : oui (mais configurations requises)

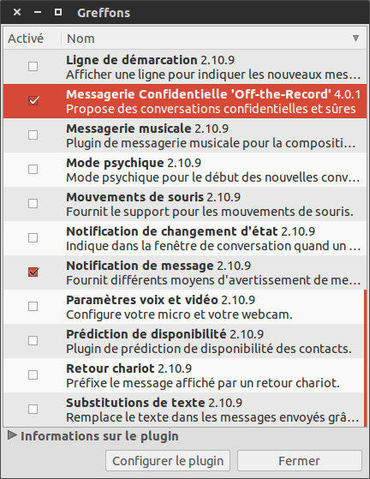

Cryptage end-to-end : oui ( avec l'extension OTR)

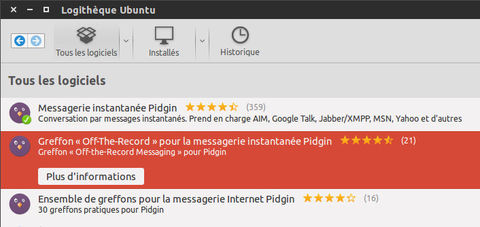

Installer Pidgin

- Installer Pidgin via les dépôts officiels ou les ppa :

sudo apt-add-repository ppa:pidgin-developers/ppasudo apt-get updatesudo apt-get install pidgin

- Installer l'extension OTR via la logithèque :

Utiliser et configurer Pidgin

Tout d'abord il faut activer OTR, allez dans le menu > outils > plugins

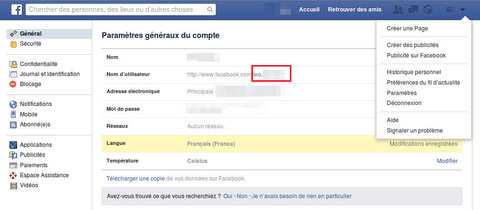

Ajouter un compte facebook à Pidgin :

Aller dans > paramètres , puis dans la case nom d'utilisateur, votre pseudo sera écrit en fin de lien : https://www.facebook.com/[nom d'utilisateur]

TorChat

TorChat est un client de messagerie instantannée très sécurisée, même mieux sécurisé que les deux précédents. Comme son nom l'indique, il passe par le réseau TOR et il crypte les messages échangés. Son interface est très basique et vous ne pouvez discuter qu'entre deux utilisateurs de TorChat. De plus TorChat n'est plus maintenu depuis 2012.

Plateformes : Windows et Linux

Anonymat : oui

Cryptage end-to-end : oui

Pour télécharger la dernière version à jour :

https://github.com/prof7bit/TorChat/downloads

Ricochet

Plateformes : Windows, Mac et Linux

Anonymat : oui

Cryptage end-to-end : oui

Pour télécharger ricochet :

https://github.com/ricochet-im/ricochet/releases

Mise à jour : Jeudi 29 Octobre 2015, 23:07

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 6709 fois

- Permalien

- 0 commentaires

- Lu 6709 fois

Réseau anonyme I2P

Sommaire

Qu'est-ce que le réseau I2P ?

Avantages :

- connexion plus rapide

- possibilité de télécharger en torrent

- plus anonyme

- service peu connu

Inconvénients :

- moins pratique à utiliser

- plus lourd que tor car programmé en Java

I2P est différent de TOR car il fonctionne sur le modèle d'un réseau intranet. Quant à sa vitesse, elle n'est pas plus rapide que sur TOR. Est-ce un problème de configuration? Les réglages sont aussi délicats à mettre en oeuvre car I2P n'est pas intégré à un navigateur comme TOR.

Comment installer le réseau I2P ?

Sur Windows et MAC :

1) installer java runtime pour Windows :

https://www.java.com/fr/download/

2) Installer I2P :

https://geti2p.net/en/download

Sur Linux (debian, fedora, etc...) :

1) installer java pour linux : http://openjdk.java.net/install/index.html

2) Installer I2P :

https://geti2p.net/en/download

Sur Ubuntu :

1) Installer la version libre de java OpenJDK pour Ubuntu :sudo apt-get install openjdk-7-jre

2) Installer I2P pour Ubuntu

sudo apt-add-repository ppa:i2p-maintainers/i2psudo apt-get updatesudo apt-get install i2p

Comment configurer le réseau I2P ?

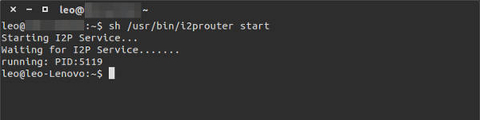

Sur Linux :

Pour lancer I2P, ouvrez le terminal (Ctrl + Alt + T) et tapez :sh /usr/bin/i2prouter start

Le terminal devrait vous afficher ceci :

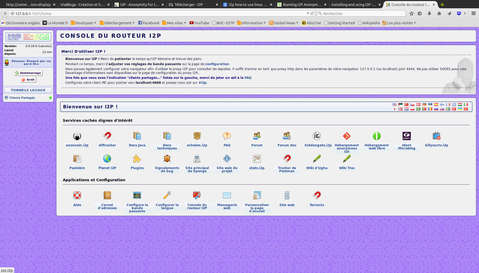

Une fenêtre va s'ouvrir :

Et là, on peut rééllement commencer la configuration. Comme vous pouvez voir, I2P offre de nombreuses possibilités comme de télécharger en torrent, créer une adresse email anonyme etc...

Navigation anonyme via I2P :

Pour Linux :I2P vous donne accès à un tas de services, mais pour y accéder il faut que vous configuriez votre navigateur internet. Il faut faut cependant séparer votre navigateur courant et celui que vous utilisez pour I2P. Pour ce tutoriel je vais utiliser Chromium, un dérivé de Google Ghrome.

- Installez Google chromium via la logithèque ou tapez dans le terminal :

sudo apt-get install chromium-browser

- Ouvrez le terminal (Ctrl + Alt + T) et tapez les commandes suivantes :

sh /usr/bin/i2prouter start

Cette commande va forcer Google Chromium à se lancer en navigation privée et à utiliser un proxy pour le réseau I2P :

chromium-browser http://127.0.0.1:7657/home --incognito --proxy-server=127.0.0.1:4444 --proxy-bypass-list="127.0.0.1"

Et voilà, normalement vous aurez accès aux services cachés de I2P via google chromium, j'ai testé ces lignes de commande et tout ceci fonctionne. Cependant, ma connexion est très lente, trop lente par rapport à celle du navigateur TOR.

Télécharger anonymement en torrent via I2P :

Adresse e-mail anonyme avec I2P :

Ces adresses emails ont la particularité d'être utilisables uniquement avec le réseau I2P. Elles garantissent toutes votre anonymat mais elles fournissent aussi des outils de cryptages avancés. Vous pouvez communiquer avec des adresses extérieures au réseau I2P.- Susimail : déjà préinstallée dans le menu du router I2P

- I2P-bote : nécessite un plugin pour l'installer dans le menu

Cet article se veut une initiation au réseau I2P, je vous ai montré les outils pour démarrer, à vous maintenant d'explorer les services proposés.

sources :

Une chaîne youtube vous propose des tutoriels pour maîtriser I2P (en anglais):

https://www.youtube.com/user/i2ptutorials

Un tutoriel (en anglais) plutôt bien fait qui vous explique comment configurer les principaux paramètres de I2P

http://www.anonsweden.se/?p=2438

Mots-clés : reseau, I2P, anonyme, alternative tor, webamail, sécurisée, torrent

Mise à jour : Mardi 3 Mars 2015, 21:19

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 6895 fois

- Permalien

- 0 commentaires

- Lu 6895 fois

Vendredi 30 Janvier 2015

Supprimer les metadonnées

supprimer les métadonnées des photos

Les métadonnées sont des informations incluses dans les fichiers et en particulier dans vos photos. Elle permettent de renseigner l'auteur, la date de prise, le type d'appareil et même les coordonnées GPS. Ces informations peuvent s'avèrer utiles lorsque vous visionnerez ces photos mais elles ne doivent pas sortir de la sphère privée.

Il faut donc supprimer les métadonnées avant de mettre une photo sur les réseaux sociaux ou sur internet de manière générale.

Comment enlever les metadonnées de vos photos?

Pour Windows :

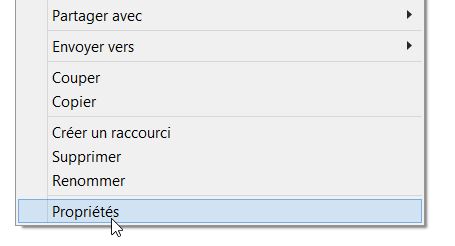

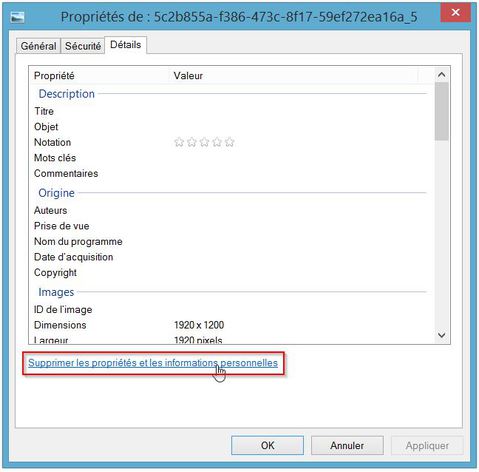

Windows le fait nativement, pas besoin ne télécharger des logiciels bizarres :- clique droit sur la photo -> Propriétés

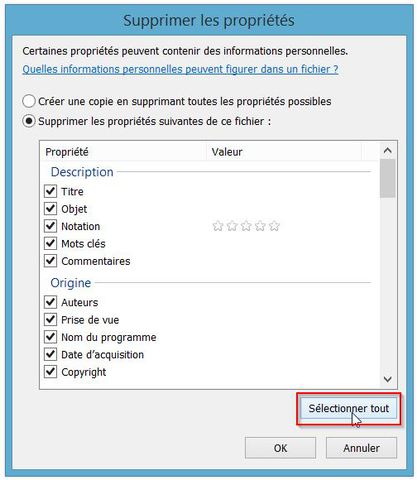

- cliquez sur "supprimez les propriétés et les informations personnelles"

- une fenêtre s'affiche cliquer sur "supprimer les propriétés suivantes de ce fichier"

- par défaut rien n'est sélectionner, cliquer sur "sélectionner tout"

Pour traiter plusieurs images en même temps :

- sélectionnez toutes les images à traiter

- faites un clique droit -> propriétés

Pour MAC :

Où le télécharger :

https://imageoptim.com/fr.html

Mots-clés : metadonnées, images, photos, vie privée, coordoonées GPS, enlever, effacer, supprimer

Mise à jour : Lundi 16 Novembre 2015, 22:51

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 3472 fois

- Permalien

- 0 commentaires

- Lu 3472 fois

Mercredi 28 Janvier 2015

Tails

Le système d'exploitation amnésique

Sommaire

Qu'est que Tails ?

Toutes les communications entrantes et sortantes dans Tails passent par le réseau TOR. De plus Il dispose d'outils de cryptographie très performants.

Fonctionnalités de Tails ?

Tails comprend également une sélection d'outils de protection de données utilisant un chiffrement robuste:

-

Chiffrez votre clé USB ou votre disque dur externe avec LUKS, le standard de Linux en matière de chiffrement de volume.

-

Chiffrez automatiquement en HTTPS toutes vos communications vers de nombreux sites web en utilisant HTTPS Everywhere, une extension Firefox développée par la Electronic Frontier Foundation.

-

Chiffrez et signez vos emails et documents depuis le client mail de Tails, l'éditeur de texte ou le navigateur de fichiers grâce au standard de facto OpenPGP.

-

Protégez vos conversations par messagerie instantanée en utilisant OTR, un outil cryptographique qui fournit chiffrement, authentification ainsi que la possibilité du déni plausible.

-

Supprimez vos fichiers de façon sûre et nettoyez votre espace disque grâce à Nautilus Wipe.

Où télécharger Tails ?

Il faut télécharger Tails uniquement via le site officiel :

https://tails.boum.org/download/index.fr.html#download_iso

Vérifier l'authenticité de Tails

On peut aussi vérifier l'authenticité de Tails. Ce n'est pas obligatoire pour pouvoir l'installer mais c'est utile pour être sûr de ne pas être victime d'un attaque de type homme-du-milieu (cf wikipédia)

Pour vérifier, suivez les instructions qui sont anglais en attendant que je trouve un tutoriel de bonne qualité ou que j'en fasse un par moi même.

https://tails.boum.org/doc/get/verify_the_iso_image_using_other_operating_systems/index.fr.html

Comment installer Tails ?

Pour l'installer c'est le même principe que pour toutes les autres distributions linux, voici la méthode faites par le site officiel de Tails qui est très bien détaillée :

https://tails.boum.org/doc/first_steps/installation/manual/index.fr.html

Comment lancer Tails ?

https://tails.boum.org/doc/first_steps/start_tails/index.fr.html

Mots-clés : anonyme, tails, linux, distribution, tor, cryptage

Mise à jour : Samedi 21 Février 2015, 12:16

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 2983 fois

- Permalien

- 0 commentaires

- Lu 2983 fois

Lundi 26 Janvier 2015

E-mails cryptés

Crypter ses mails avec GNUPG

Sommaire

Principe du cryptage GnuPG

Alice envoie un message chiffré à bob :

Crypter ses e-mails avec Thunderbird

Ce tutoriel est valable sous Windows, Mac et Linux.- Installer Thunderbird :

https://www.mozilla.org/fr/thunderbird/

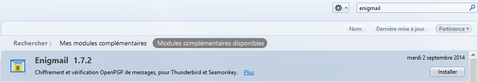

- Installer l'extension EniGmail :

https://addons.mozilla.org/fr/thunderbird/addon/enigmail/

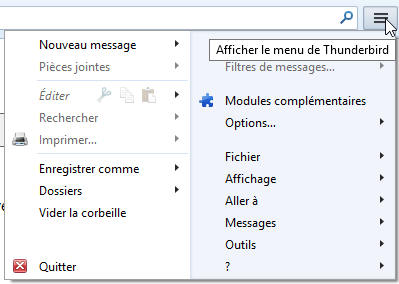

Pour ajouter une extension à Thunderbird, cliquez en haut à droite puis lancez module complémentaire.

Une fois dans module complémentaire tapez dans la barre de recherche l'extension désirée.

Crypter ses e-mails avec Enigmail :

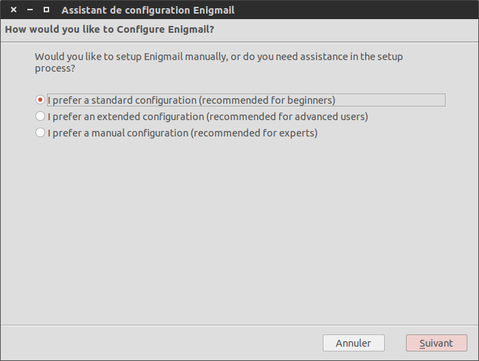

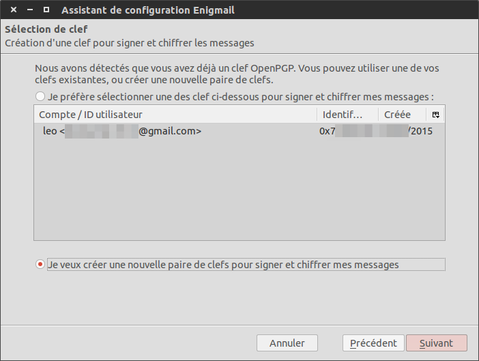

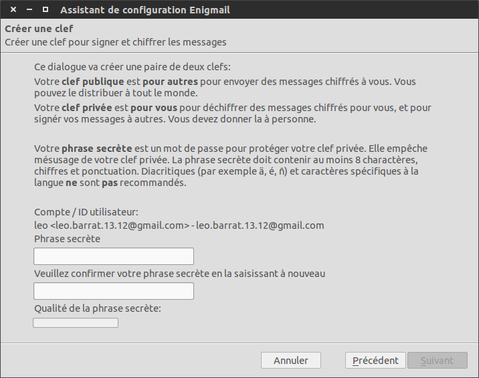

Et c'est ici que la partie difficile débute, dès le lancement l'extension demande à être configurée :

- création de la clé privée et de la clé publique à partir de votre mot de passe

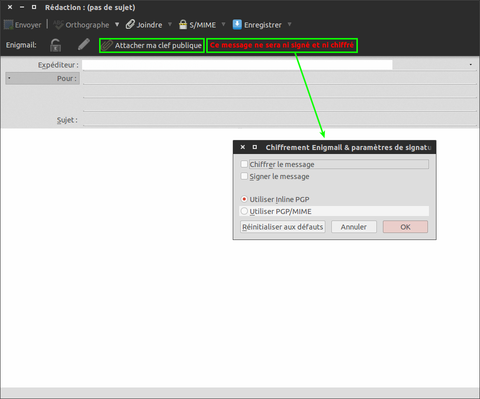

Configuration des emails cryptés :

- exporter sa clé publique : il suffit d'appuyer sur "attacher ma clef publique" et votre destinatoire recevra votre clé publique

- Chiffrer ou pas son email : le bouton est affiché en rouge si le cryptage n'est pas activé. Pour l'activer il suffit de cliquer dessus et de régler les options adéquates.

- importer la clé publique de son correspondant

Je vous renvoie pour cela à un tutoriel bien fait sur la question :

http://lehollandaisvolant.net/tuto/gpg/

- Signer ses e-mails avec Enigmail

Le principe : Bob vérifie si le mail a bien été envoyé par Alice.

sources :

https://trac.torproject.org/projects/tor/wiki/torbirdy > (anglais) utilisation de torbirdy

https://freedom.press/encryption-works#crypto > (anglais) explique les différents procédés pour communiquer de façon anonyme. Cet article est destiné aux journalistes afin de préserver leur anonymat et celles de leurs sources.

https://firstlook.org/theintercept/2014/10/28/smuggling-snowden-secrets/ > (anglais) explique comment les journalistes ont fait pour communiquer avec Edward Snowden.

http://www.wired.com/2014/10/laura-poitras-crypto-tools-made-snowden-film-possible/ > (anglais) Laura Poitras (une des journalistes ayant interviewée Ed Snowden) explique comment elle a été harcelée par les autorités Américaines et comment elle a appris à déjouer leur surveillance.

http://www.spiegel.de/international/germany/inside-the-nsa-s-war-on-internet-security-a-1010361.html > (anglais) der spiegel explique les logiciels qui posent problèmes à la NSA et comment se prémunir contre les attaques.

Mots-clés : crypter, emails, courriels, anonyme, thunderbird, enigmail, torbirdy, cryptage, gnupg, gpg, gmail, yahoo, outlook

Mise à jour : Mercredi 18 Novembre 2015, 13:17

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 4500 fois

- Permalien

- 0 commentaires

- Lu 4500 fois

Mercredi 03 Septembre 2014

Cryptage fichiers

crypter ses fichiers avec Truecrypt

Sommaire

Truecrypt est un logiciel de chiffrement qui permet de créer des volumes cryptés. Ces volumes sont comme une sorte de boite qu'on peut démonter et monter comme une clé USB et bien entendu déplacer.

Pour protéger des fichiers il suffit de les mettre dans ce volume qui est protégé par un mot de passe.

Fonctionnalités de TrueCrypt :

Truecrypt vous permet de :- créer un volume crypté

- créer un volume caché dans le volume crypté

- crypter un disque dur entier, une clé USB ou une carte SD

- crypter la partition de Windows, Mac ou Linux

- cacher un système d'exploitation à côté du système d'exploitation crypté

Où télécharger TrueCrypt ?

Le problème c'est que le développement de Truecrypt s'est mystérieusement arreté du jour au lendemain(cf article). Mais évidemment d'autres ont pris le relais pour continuer le développement de Truecrypt. Voici 4 sources jugées sûres:

https://truecrypt.ch/downloads/

https://veracrypt.codeplex.com/ Version modifiée de TrueCrypt qui en améliore le cryptage.

https://ciphershed.org/ version en développement

Installation :

Windows et Mac OSX :

aucun souciLinux :

sudo add-apt-repository ppa:stefansundin/truecrypt sudo apt-get update sudo apt-get install truecrypt

Pour décompresser, ouvrer et taper dans le terminal :

Choisi le répertoire "Téléchargements", la où votre fichier se situe (très important sinon vous ne pourrez rien installer).

cd TéléchargementsEnsuite on peut décompresser le fichier à l'aide du terminal avec celle ligne de commande mais on peut le faire manuellement aussi.

Version 32bit

tar -xzvf truecrypt-7.1a-linux-x86.tar.gzVersion 64bit

tar -xzvf truecrypt-7.1a-linux-x64.tar.gz

Pour installer taper dans le terminal :

Cette ligne de commande sudo ./ sert à installer le logiciel à partir du fichier extrait

Version 32bit

sudo ./truecrypt-7.1a-setup-x86Version 64bit

sudo ./truecrypt-7.1a-setup-x64

Crypter ses fichiers avec TrueCrypt

Voici un tutoriel très bien fait qui vous explique comment utiliser Truecrypt et ses dérivés :

http://www.tadpu.com/astuces/telecharger_truecrypt-pour-les-nuls/

http://fr.openclassrooms.com/informatique/cours/chiffrer-des-donnees-avec-truecrypt

Crypter son disque dur et sa partition Windows avec TrueCrypt

Un tutoriel pour vous expliquer comment crypter correctement une clé USB ou un disque dur et comment crypter la partition Windows sans souci.

http://korben.info/chiffrer-un-disque-systeme-windows-avec-truecrypt.html

Remarque : Le cryptage d'un système d'exploitation n'est disponible que sous Windows.

Mots-clés : truecrypt, tuto, tutoriel, crypter, windows, mac, linux, installer

Mise à jour : Mardi 22 Décembre 2015, 12:57

leo

- rubrique Sécurité

- ![]() - Permalien

- 0 commentaires

- Lu 4135 fois

- Permalien

- 0 commentaires

- Lu 4135 fois

Mardi 02 Septembre 2014

TOR: internet anonyme

navigation internet anonyme avec TOR

Sommaire

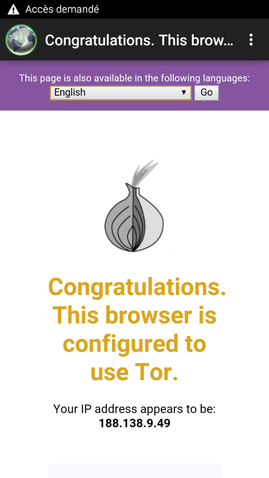

La navigation est donc anonyme. TOR permet surtout de contourner le pare-feu de votre entreprise (cf wikipédia) mais en contrepartie cela ralenti votre connexion.

Où se procurer le navigateur TOR?

https://www.torproject.org/download/download.html.en (pour windows)

Pensez à changer la langue par défaut avant de télécharger, une version française existe.

Tor browser existe aussi sur Android avec une application officielle, mais cette fois-ci elle est entièrement en anglais :

https://play.google.com/store/apps/details?id=org.torproject.android

Installation & utilisation du navigateur TOR :

Voici un tuto assez complet sur l'utilisateur du navigateur tor.

Installer Tor sur Windows :

Ne pose aucun problème particulier, le logiciel s'installe par défaut sur votre bureau et il est transportable.Installer Tor sur Ubuntu / Linux Mint / Elementary OS :

Une application Tor existe sur la logithèque Ubuntu mais elle est complétement buguée et pas mise à jour. C'est pour cela qu'il vaut mieux passer par les "ppa" :

sudo add-apt-repository ppa:webupd8team/tor-browser sudo apt-get update sudo apt-get install tor-browser

Installer Tor sur Android :

Tor est disponible sous Android via l'application officielle TorBot sur le Playstore. Cette application permet de faire passer une partie ou l'intégralité de vos connexions internet via TOR.Navigateur internet

OrWeb : navigateur officiel utilisant le réseau TORLes + :

- utilise tor par défaut

Les - :

- interface rustique

Orfox : navigateur officiel basé sur firefox android

Les + :

- interface firefox android

- navigateur moderne et mis à jour en même temps que firefox

Les - :

- on aime ou pas firefox sur android

Tutoriel : utiliser TOR

La navigation internet via Tor :

Elle ne pose aucun souci, c'est un navigateur internet basé sur firefox et possédant des extensions pour garantir votre anonymat et votre sécurité.Les Webmail hébergées sur TOR :

Voici une liste des webmail hébergées via TOR : http://www.parlonsgeek.com/alternatives-de-tormail/Clients de messagerie passant par TOR

Je vous renvoie à un article que j'ai écrit sur comment crypter ses e-mails :http://univers-reseau.viabloga.com/news/tutoriel-crypter-ses-e-mails

TOR est un formidable outils pour garantir l'anonymat sur internet et échapper à la surveillance de masse. Il est de plus à la portée de tout le monde. Pour une sécuritée renforcée je vous conseille de passer sous linux voir même d'utiliser Tails.

sources :

http://lehollandaisvolant.net/tuto/tor/

http://www.askmetutorials.com/2014/05/install-tor-browser-bundle-361-on.html

Mise à jour : Mardi 17 Novembre 2015, 23:08

leo

- rubrique Sécurité

- ![]() - Permalien

- 1 commentaire

- Lu 4162 fois

- Permalien

- 1 commentaire

- Lu 4162 fois

Recherche d'articles

telechargement

Sécurité

Linux

- Logiciels Graphisme Opensource

- Sauvegarde Linux

- Logiciels Windows sous Linux

- Machine virtuelle

- Commandes terminal Linux

- Bureaux Linux

- Thèmes Ubuntu (1)

- EasyStroke tuto

- Logiciels Ubuntu

- Distributions linux légères

- Changer ordre de démarrage Linux

- Tutoriel: installer Ubuntu

- Initiation à Linux (2)

- Elementary OS

- Linux Mint